Se ha informado de un compromiso de la cadena de suministro que afecta a la biblioteca de compresión de datos de XZ Utils, CVE-2024-3094, presente en distribuciones Linux

AS-024-2024

Fecha: 29/Mar/2024

Informado por: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Resumen:

CISA y la comunidad de código abierto están respondiendo a los informes de código malicioso incrustado en las versiones 5.6.0 y 5.6.1 de XZ Utils. A esta actividad se le asignó CVE-2024-3094. XZ Utils es un software de compresión de datos y puede estar presente en distribuciones de Linux. El código malicioso puede permitir el acceso no autorizado a los sistemas afectados.

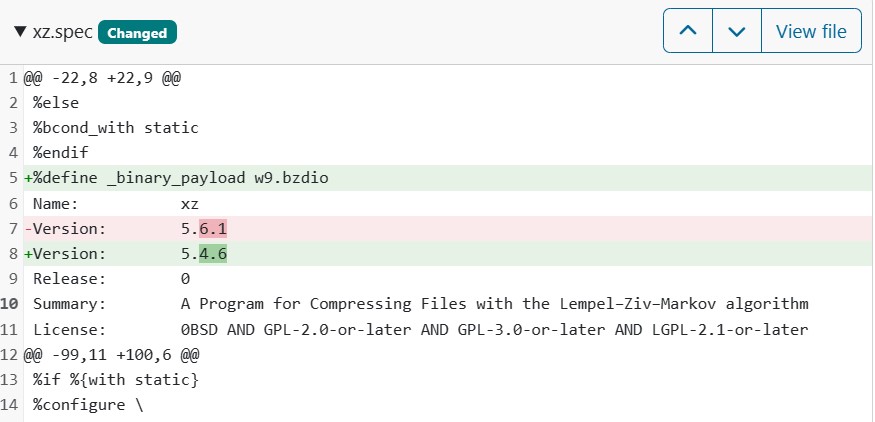

CISA recomienda a los desarrolladores y usuarios que degraden XZ Utils a una versión no comprometida, como XZ Utils 5.4.6 estable, busquen cualquier actividad maliciosa e informen de cualquier actividad positiva a CISA.

Red Hat.

Red Hat Information Risk Security y Red Hat Product Security conocieron que las últimas versiones de las herramientas y bibliotecas “xz” contienen código malicioso que parece estar destinado a permitir el acceso no autorizado. En concreto, este código está presente en las versiones 5.6.0 y 5.6.1 de las bibliotecas. Es posible que los usuarios de Fedora Linux 40 hayan recibido la versión 5.6.0, dependiendo del momento de las actualizaciones del sistema. Es posible que los usuarios de Fedora Rawhide hayan recibido la versión 5.6.0 o 5.6.1. Esta vulnerabilidad tiene una calificación de riesgo 10/10.

POR FAVOR, DETENGA INMEDIATAMENTE EL USO DE CUALQUIER INSTANCIA DE FEDORA RAWHIDE para el trabajo o la actividad personal. Fedora Rawhide se revertirá a xz-5.4.x en breve, y una vez hecho esto, las instancias de Fedora Rawhide se pueden volver a implementar de manera segura. Tenga en cuenta que Fedora Rawhide es la distribución de desarrollo de Fedora Linux, y sirve como base para futuras compilaciones de Fedora Linux (en este caso, el aún no lanzado Fedora Linux 41).

En este momento, no se ha demostrado que las compilaciones de Fedora Linux 40 estén comprometidas. Creemos que la inyección de código malicioso no surtió efecto en estas compilaciones. Sin embargo, los usuarios de Fedora Linux 40 aún deben degradar a una versión 5.4 para estar seguros. Recientemente se ha publicado una actualización que revierte xz a 5.4.x y está disponible para los usuarios de Fedora Linux 40 a través del sistema de actualización normal. Los usuarios interesados pueden forzar la actualización siguiendo las instrucciones de https://bodhi.fedoraproject.org/updates/FEDORA-2024-d02c7bb266.

¿Qué es xz?

xz es un formato de compresión de datos de propósito general presente en casi todas las distribuciones de Linux, tanto en proyectos comunitarios como en distribuciones de productos comerciales. Esencialmente, ayuda a comprimir (y luego descomprimir) formatos de archivos grandes en tamaños más pequeños y manejables para compartir a través de transferencias de archivos.

¿Qué es el código malicioso?

La inyección maliciosa presente en las bibliotecas xz versiones 5.6.0 y 5.6.1 está ofuscada y solo se incluye en su totalidad en el paquete de descarga: la distribución Git carece de la macro M4 que desencadena la compilación del código malicioso. Los artefactos de la segunda etapa están presentes en el repositorio de Git para la inyección durante el tiempo de compilación, en caso de que la macro M4 maliciosa esté presente.

La compilación maliciosa resultante interfiere con la autenticación en sshd a través de systemd. SSH es un protocolo de uso común para conectarse de forma remota a los sistemas, y sshd es el servicio que permite el acceso. En las circunstancias adecuadas, esta interferencia podría permitir a un actor malintencionado romper la autenticación sshd y obtener acceso no autorizado a todo el sistema de forma remota.

¿Qué distribuciones se ven afectadas por este código malicioso?

La investigación actual indica que los paquetes solo están presentes en Fedora 41 y Fedora Rawhide dentro del ecosistema de la comunidad de Red Hat.

Ninguna versión de Red Hat Enterprise Linux (RHEL) se ve afectada.

Tenemos informes y evidencias de las inyecciones que se han construido con éxito en las versiones xz 5.6.x construidas para Debian unstable (Sid). Otras distribuciones también pueden verse afectadas. Los usuarios de otras distribuciones deben consultar con sus distribuidores para obtener orientación.

Recomendaciones:

- Tanto para actividades personales como comerciales, deje de usar inmediatamente Fedora 41 o Fedora Rawhide. Si está utilizando una distribución afectada en un entorno empresarial, le recomendamos que se ponga en contacto con su equipo de seguridad de la información para conocer los pasos siguientes.

- Además, para aquellos que ejecutan distribuciones de openSUSE, SUSE ha publicado un procedimiento de degradación en https://build.opensuse.org/request/show/1163302.

Imagen Nro. 1 procedimiento de degradación publicado en comunidad de distribuciones openSUSE

Referencias:

https://www.redhat.com/en/blog/urgent-security-alert-fedora-41-and-rawhide-users