TeamViewer identificado como el punto de acceso en ataques de ransomware

AS-14-2024

Fecha: 31/Ene/2024

Resumen:

TeamViewer ha sido identificado como el punto de acceso en dos ataques de ransomware dirigidos a diferentes empresas.

Los investigadores de ciberseguridad de Huntress han advertido sobre un reciente aumento de los ciberataques, destacando una nueva estrategia empleada por los ciberdelincuentes que están explotando TeamViewer para implementar el ransomware LockBit.

TeamViewer tiene un historial de ser explotado en ataques cibernéticos a gran escala, actualmente no está claro como los actores maliciosos toman instancias de control de este software que es ampliamente utilizado. Recientemente, una vez más, los expertos en ciberseguridad han observado un sorprendente aumento en los intentos de los ciberdelincuentes de explotar TeamViewer (herramienta de acceso remoto confiable), para implementar el ransomware LockBit, lo que podría exponer a los usuarios a demandas de cifrado de datos y extorsión. Los investigadores afirman que los atacantes explotan las vulnerabilidades de TeamViewer para obtener acceso inicial a los dispositivos de las víctimas y luego despliegan el agresivo ransomware LockBit, que encripta archivos críticos y exige pagos de rescate sustanciales por el descifrado.[3]

Definición y funcionamiento de Lockbit.

El ransomware Lockbit es un software malicioso diseñado para bloquear el acceso de los usuarios a los sistemas informáticos, se caracteriza por amenazar a organizaciones con: Interrupción de operaciones, Extorsión, Robo de datos y publicar ilegalmente estos datos como chantaje si la víctima no paga el rescate. [2]

“A modo de explicación rápida, entendemos que estos ataques:

- Se autodistribuyen por toda una organización en lugar de requerir una administración manual.

- Tienen un objetivo concreto en lugar de propagarse de forma dispersa como el malware de spam.

- Utilizan herramientas similares para propagarse, como Windows Powershell y Server Message Block (SMB).” [2]

Señales de compromiso.

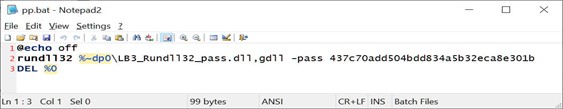

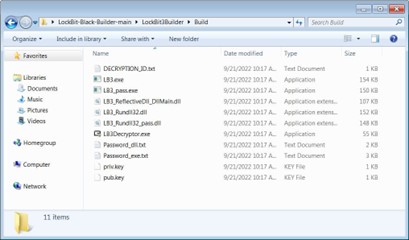

En uno de los casos, como observó Huntress, un único actor de amenazas utilizó TeamViewer para comprometer dos puntos finales mediante la implementación de un archivo por lotes de DOS(PP.bat) en el escritorio y la ejecución de una carga útil DLL. De acuerdo con los IOC proporcionados por Huntress, los ataques a través de TeamViewer parecen estar utilizando la DLL LockBit 3 protegida por contraseña. [1]

Señal de compromiso TLP Clear compartida grupo de seguridad: HEUR:Trojan.Multi.Crypmod.gen

Imagen Nro. 1 archivo por lotes PP.bat utilizado para comprometer puntos finales

Imagen Nro. 2 Compilación de LockBit 3.0

Fuente: BleepingComputer

Los actores maliciosos en línea a menudo inician sesión con cuentas comprometidas para encontrar cuentas correspondientes con las mismas credenciales, lo que potencialmente les permite acceder a todos los dispositivos asignados para la instalación de malware o ransomware. Los actores maliciosos permanecen en silencio por varios meses.

TeamViewer atribuye los casos de acceso no autorizado a problemas en la configuración de seguridad predeterminada de la herramienta. Los ataques parecen estar utilizando la DLL LockBit 3 protegida con contraseña. Sin embargo, Bleeping Computer identificó una muestra diferente cargada en VirusTotal que se detectó como LockBit Black pero no usaba la nota de ransomware LockBit 3.0 estándar, lo que sugiere la participación de otra banda de ransomware en la creación del constructor.

Señales de compromiso anteriores

IOCs identificados:

Ransomware Lockbit

[File Detection]

Downloader/DOC.Macro (2023.12.29.03)

Downloader/DOC.Agent (2024.01.02.03)

Downloader/XML.Exernal (2024.01.09.00)

Malware/Win.AGEN.R417906 (2021.04.27.03)

Trojan/Win.Generic.R629778(2023.12.30.01)

Ransomware/Win.LockBit.XM170 (2023.10.05.02)

[Behavior Detection]

Ransom/MDP.Event.M4194

[IOC Info]

– DOCX

fad3e205ac4613629fbcdc428ce456e5

6424cc2085165d8b5b7b06d5aaddca9a

1b95af49b05953920dbfe8b042db9285

11a65e914f9bed73946f057f6e6aa347

60684527583c5bb17dcaad1eeb701434

61fda72ff72cdc39c4b4df0e9c099293

16814dffbcaf12ccb579d5c59e151d16

9f80a3584dd2c3c44b307f0c0a6ca1e6

– DOTM

f2a9bc0e23f6ad044cb7c835826fa8fe

4df66a06d2f1b52ab30422cbee2a4356

26b629643be8739c4646db48ff4ed4af

– EXE

7a83a738db05418c0ae6795b317a45f9

bcf0e5d50839268ab93d1210cf08fa37

ab98774aefe47c2b585ac1f9feee0f19

URL

https://viviendas8.com/bb/qhrx1h.dotm

https://learndash.825testsites.com/b/fgi5k8.dotm

https://neverlandserver.nn.pe/b/ck0zcn.dotm

https://learndash.825testsites.com/b/abc.exe

https://viviendas8.com/bb/abc.exe

https://neverlandserver.nn.pe/b/abc.exe

StealC Malware

109.107.181.33 –> Malicious Websites

REMCOS RAT

domain safer[.]ddns[.]net

79.134.225.27 –> Maliciosa

194.5.212.131 –> Not rated

107.175.229.139 –> Malicious Websites

141.98.102.187 –> Malicious Websites

181.41.200.209 –> Not Rated

185.86.106.236 –> Not Rated

85.209.176.46 –> Malicious Websites

http://85.209.176.46/jgzllCMhMzQzlIFwN152.bin –> Not Rated

FBot Toolkit

https://www.robertkalinkin.com/ –> Malicious Websites

Ivanti Connect Secure VPN

75.145.243.85 –> Malicious Websites

206.189.208.156 –> Malicious Websites

webb-institute.com –> Malicious Websites

Malicious PyPI Packages Found Targeting Linux with Crypto Miners

https://gitlab.com/ajo9082734/Mine/-/raw/main/X –> Malicious Websites

https://papiculo.net/unmiconfig.json –> Malicious Websites

https://papiculo.net/unmi.sh –> Malicious Websites

Microsoft Malware

https://scheta.site/api.store/Setup.msix –> Malicious Websites

https://scheta.site/api.store/ZoomInstaller.msix –> Malicious Websites

Recomendaciones:

- No utilice las mismas credenciales en los diferentes portales de servicios en Internet. Las credenciales de acceso a sistemas críticos institucionales deben seguir las directrices de seguridad institucionales.

- Cambie periódicamente las claves de acceso a sistemas críticos, con base a la directriz institucional.

- Actualice el software TeamViewer, habilite la autenticación de dos factores, tenga cuidado con las conexiones sospechosas e invierta en soluciones como antivirus, antimalware y herramientas de detección y respuesta de terminales (EDR) para detectar y prevenir amenazas potenciales. En equipos institucionales permita que el software antivirus se ejecute en forma periódica. De preferencia desinstale el TeamViewer.

- No tener en su equipo las claves de acceso a sistemas institucionales. Recuerde la información sensible y crítica que registre en los diferentes equipos, debe mantenerla cifrada con base a las directrices de cifrado institucionales.

- En la red institucional buscar señales de compromiso, y registre los IOCs de compromiso en sus equipos de seguridad.

- Mantenga los respaldos actualizados y comprobados.

- Borrar las cuentas de usuario desactualizadas y no utilizadas. Es posible que algunos sistemas más antiguos tengan cuentas de empleados anteriores que nunca se desactivaron ni cerraron. [2]

- Realice campañas de concientización en la comunidad para que el usuario no registre clicks en enlaces sospechosos, advierta correos maliciosos y los denuncie y no entregue credenciales de acceso a actores maliciosos.

- Revise y mejore sus planes de contingencia.

Referencia:

[1] https://www.hackread.com/teamviewer-exploited-remote-access-ransomware/

[2] https://latam.kaspersky.com/resource-center/threats/lockbit-ransomware

[3] first-news

[4] https://csirt.cedia.edu.ec/medidas-de-proteccion-ante-el-ransomware-en-instituciones-de-educacion/