Revelada la trazabilidad de ataque, solicitud de pago, negociación y pago caso de estudio Ransomware Revil

AS-073-2021

Fecha: 21/Julio/2021

Resumen:

La firma de seguridad Elliptic informa que se puede aprender mucho del estudio de cómo los cibercriminales que utilizan el ransomware REvil, llevan a cabo su operaciones.

¿Qué sucede realmente durante un ataque de ransomware?

Se ha analizó un caso real que involucra al ransomware REvil, desde la infección inicial y la negociación, hasta el pago con criptomonedas y el lavado de fondos.

La escala y la gravedad de los ataques de ransomware siguen creciendo. Los grupos de ciberdelincuentes como DarkSide han recibido cientos de millones de dólares en pagos de rescate de criptomonedas, lo que ha paralizado a proveedores de infraestructuras críticas como Colonial Pipeline. A principios de julio, cientos de empresas fueron infectadas con ransomware REvil (también conocido como Sodinokibi), a través de un ataque a Kaseya - un proveedor de software de gestión de TI.

Elliptic(1), ha monitoreado e investigado grupos de ransomware con el fin de recopilar información sobre las carteras criptomoneda que utilizan para recibir rescates. Estos conocimientos se ponen a disposición en el software,lo que permite a las fuerzas del orden seguir el dinero y potencialmente congelar los fondos o identificar a las personas detrás de los ataques.

Esta investigación nos da información única sobre todo el ciclo de vida de un ataque de ransomware , desde la infección de malware inicial y la demanda de rescate, a través del proceso de negociación y pago, y finalmente el lavado de los fondos. En este artículo seguimos un ataque específico por el grupo ransomware REvil vinculado a Rusia, que tuvo lugar en las últimas semanas. Algunas imágenes han sido editadas para proteger la identidad de la víctima.

Trazabilidad del ataque, solicitud de pago, negociación, pago, lavado.

1. Infección de la víctima con el malware REvil

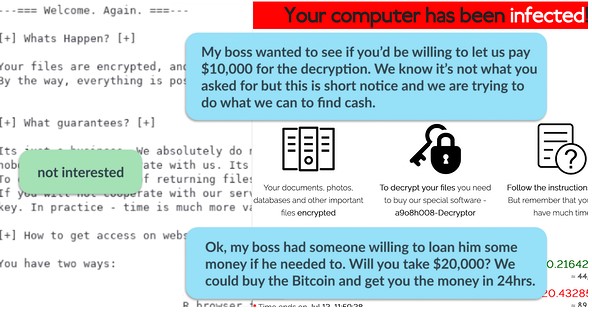

Una vez que el malware REvil ha hecho su camino en el sistema informático, cifra los archivos de la víctima - dejando atrás un archivo de texto que contiene la nota de rescate, como se muestra a continuación:

La nota dirige a la víctima a un sitio web en Tor (una versión anónima de Internet que se usa a menudo para alojar mercados de darknet), para acceder a más instrucciones.

2. Acceso al portal de víctimas.

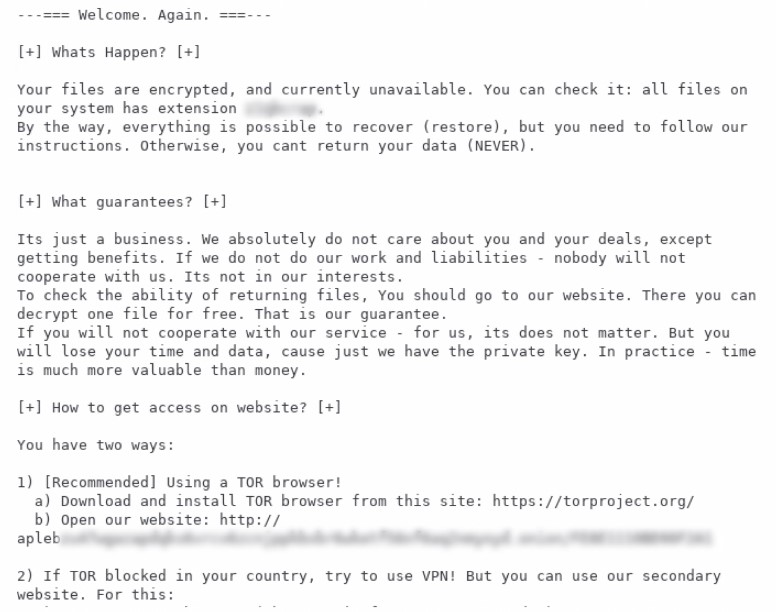

El portal de la víctima muestra la demanda de rescate - $50,000 en criptomonedas, centrada en la privacidad que es muy difícil de rastrear. Si el rescate no se paga dentro de un cierto período de tiempo, el rescate se duplicará a $100,000.

El portal proporciona instrucciones sobre dónde se puede comprar y dónde se debe enviar exactamente:

3. Soporte de chat.

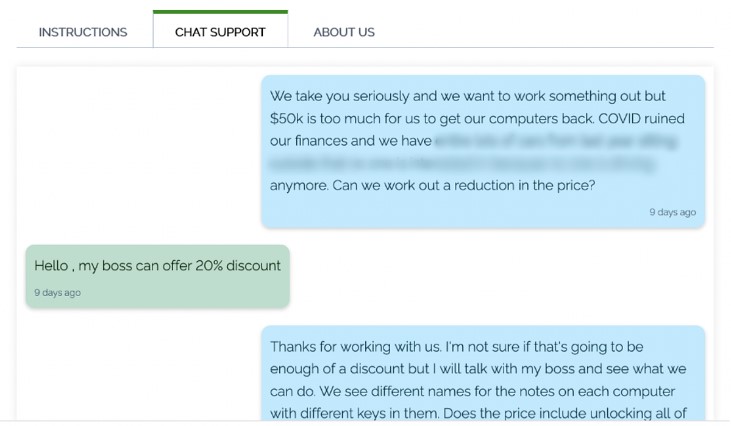

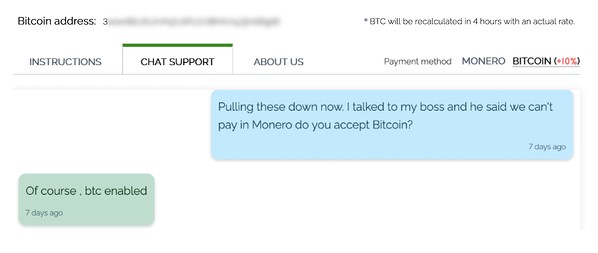

Similar a un sitio de comercio electrónico, el portal permite a la víctima hablar directamente con REvil, a través de la pestaña "Soporte de chat". Aquí vemos a la víctima (en azul) iniciar una conversación con REvil (verde) y comenzar a negociar el rescate:

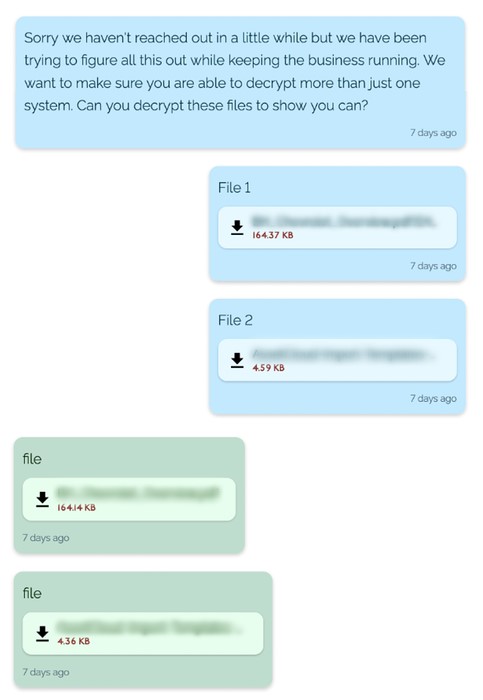

4. Verificar que el pago de un rescate conducirá al descifrado.

La víctima entonces pide pruebas de que el pago del rescate funcionará - es decir, que sus archivos serán descifrados. Cargan dos de sus archivos cifrados, y REvil responde con la prueba - los archivos descifrados:

5. Solicitar el pago en Bitcoin.

Muchas víctimas ransomware les resulta difícil obtener con base a los requerimientos del cibercriminal. La mayoría de las empresas de respuesta ransomware que negocian y pagan en nombre de las víctimas simplemente se niegan a pagar rescates.

En este caso la víctima ha solicitado pagar en Bitcoin en su lugar y REvil lo ha permitido, aunque con un recargo del 10%. Esta mayor cantidad refleja el mayor riesgo que enfrenta REvil al aceptar pagos de Bitcoin, debido a su trazabilidad. El portal se actualiza para mostrar una dirección de pago de Bitcoin:

6. La negociación de la cantidad del rescate.

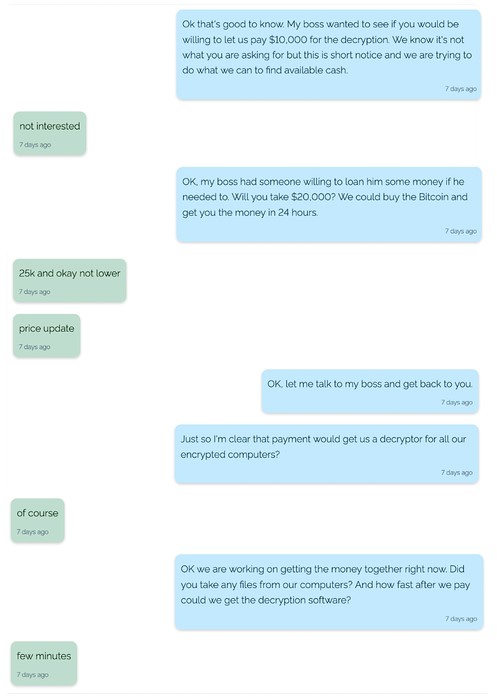

Después de haber negociado un 20% de descuento, la víctima va más allá - ofreciendo sólo $10,000. Afirman que esto es todo lo que pueden pagar en tan poco tiempo, pero la oferta es rechazada por REvil. La víctima luego dice que pueden ser capaces de pedir prestado algo de dinero extra, y finalmente se ponen de acuerdo en un pago de rescate de $25,000.

7. El envío del pago del rescate Bitcoin.

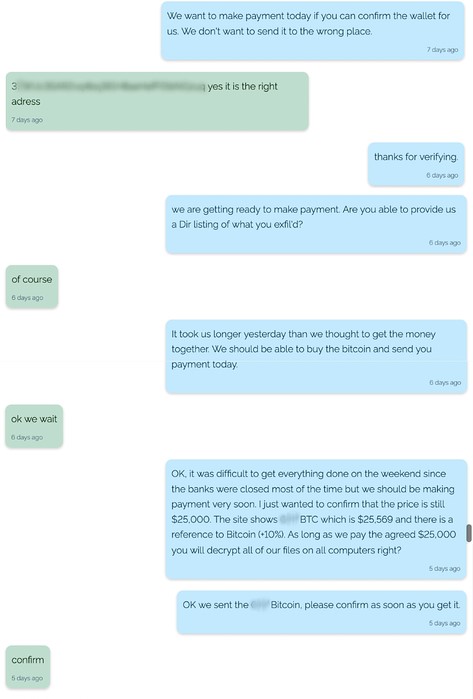

La dirección a la que se debe enviar el rescate de bitcoin se muestra en la parte superior del portal, pero la víctima le pide a REvil que confirme que es correcto. Los pagos de criptomonedas son irreversibles, por lo que es importante verificar la dirección de destino antes de realizar una transacción.

La víctima envía los $25,000 en Bitcoin, y REvil confirma que lo ha recibido:

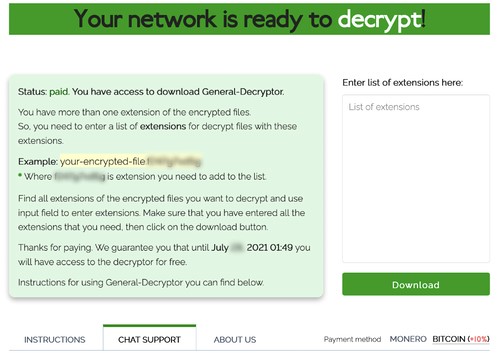

8. Se proporciona la herramienta de descifrado.

Una vez que se paga el rescate, las actualizaciones del portal de la víctima para proporcionar acceso al descifrador. (Por supuesto, en general, no hay garantía de que se proporcionará una herramienta de este tipo.)

Para la víctima, el proceso ya está completo. Pueden utilizar la herramienta descifrador para recuperar el acceso a sus archivos y reanudar las operaciones.

9. El Bitcoin se lava.

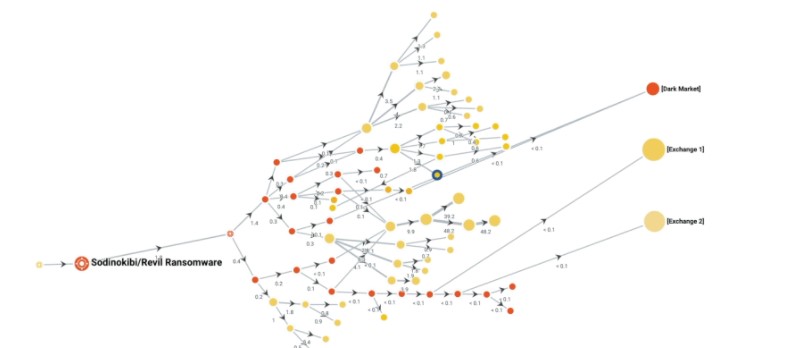

Para REvil el siguiente paso es lavar y cobrar el pago del rescate Bitcoin. La imagen de abajo es de nuestro software de investigaciones de criptomoneda, Elliptic Forensics, que muestra el destino del rescate Bitcoin pagado por esta víctima específica. La mayoría de los intercambios que permiten que Bitcoin se convierta en moneda tradicional hacen uso de las herramientas de Elliptic para rastrear los depósitos de los clientes y garantizar que no estén conectados a actividades ilícitas como esta.

Por lo tanto, REvil debe intentar lavar los fondos y romper el rastro de la transacción. Intentan esto "estratificación" de los fondos - dividiéndolos y pasándolos a través de muchas billeteras diferentes, y mezclándolos con bitcoins de otras fuentes. Este proceso de blanqueo en este caso sigue en curso, pero sin embargo ya podemos rastrear algunos de los fondos hasta los intercambios. Esos intercambios tendrán información sobre las identidades de las personas cuyas cuentas recibieron los fondos, lo que proporcionará fuertes pistas para la aplicación de la ley.

La víctima en este caso parece haber sido una pequeña empresa en lugar de una gran empresa, lo que se refleja en el rescate relativamente pequeño exigido. Las pequeñas empresas constituyen el 50-75% de todas las víctimas de ransomware,y el impacto en estos ataques puede ser catastrófico.

Elliptic cree que el ransomware se puede combatir limitando el grado en que los criminales responsables pueden beneficiarse de sus crímenes. Al mapear y comprender los flujos de criptomonedas de las billeteras ransomware, podemos ayudar a las fuerzas del orden y a las instituciones financieras a identificar a los autores y congelar sus fondos. El lavado de dinero por el rescate pagado en el estudio del caso todavía está en curso un mes después del ataque, dice la compañía de seguridad.(2)

Referencias:

(1) https://www.elliptic.co/blog/revil-revealed-tracking-ransomware-negotiation-and-payment

(2) https://www.bankinfosecurity.com/case-study-revil-ransom-negotiation-a-17106