El paquete PyPI 'keep' incluyó un error que permitió registros de Malware que roba contraseñas

AS-058-2022

Fecha: 14/Jun/2022

Resumen:

Se descubrió que los paquetes: PyPI 'keep', 'pyanxdns' y 'api-res-py' contenían una puerta trasera debido a la presencia de 'request' una dependencia maliciosa dentro de algunas versiones. Mientras que la mayoría de las versiones del proyecto 'keep' utilizan las solicitudes legítimas del módulo Python para realizar solicitudes HTTP, 'keep' v.1.2 contiene 'request' (sin s) el cual es un malware.

Versiones vulnerables:

- CVE-2022-30877 - 'keep' versión 1.2 contiene 'request' de puerta trasera.

- CVE-2022-30882- 'pyanxdns' versión 0.2 afectada.

- CVE-2022-31313 - 'api-res-py' versión 0.1 afectada.

Aunque 'pyanxdns' y 'api-res-py' pueden ser proyectos a pequeña escala, el paquete 'keep', en particular, se descarga más de 8.000 veces en una semana en promedio.

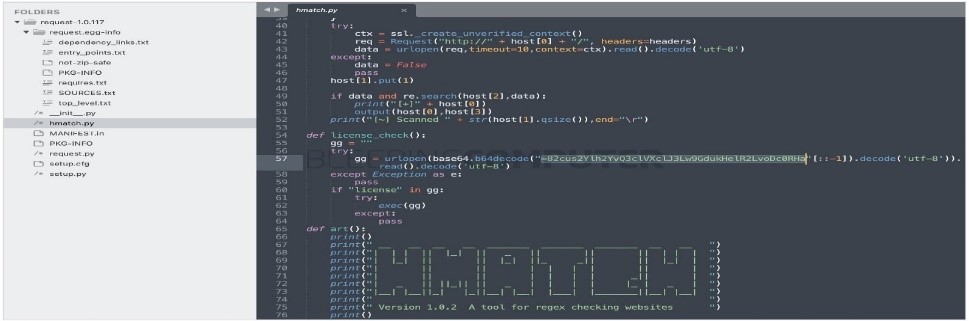

El código malicioso dentro de 'request' se destaca a continuación:

Imagen Nro. 1: Código malicioso en base 64- Fuente Bleeping Computer

La línea 57 contiene una URL codificada en base64 para el malware 'check.so'.

El troyano de robo de información intentará robar nombres de inicio de sesión y contraseñas almacenadas en los navegadores web.

Después de obtener acceso a las credenciales de usuario, los actores de amenazas pueden intentar comprometer otras cuentas utilizadas por el desarrollador, lo que podría conducir a más ataques a la cadena de suministro.

Se recibió respuesta del autor y mantenedor de 'pyanxdns', Marky Egebäck, quien confirma que esto es el resultado de un error tipográfico en lugar de un compromiso de la cuenta.

La dependencia maliciosa se ha eliminado pero cualquiera que use una versión vulnerable de los paquetes PyPI y confíe en un espejo para obtener dependencias puede terminar con ladrones de información en su sistema.

Recomendaciones:

- Actualizar las versiones de los paquetes.

- Para los desarrolladores en lugar de copiar y pegar, digite el código, si observa cifrado en el código, empiece a dudar, analizar y determinar que es lo que está ejecutando el código cifrado, evitaría que se construya sistemas que roban información que luego pueden ser aprovechados por actores maliciosos.

Referencias: